Azure AD 参加PCに、Azure AD ユーザーのアクセス権を設定する

Microsoft 365 のライセンスを Business Standard から Business Premium に切り替えました。

Microsoft 365 のBusiness Standard を Business Premium に切り替える

それに伴い、次のように運用を変更することにしました。

今後: Azure ADアカウントでログインして、Azure AD参加

今後は、基本的にAzure ADアカウント(メールアドレス)でログインすることになるので、フォルダー共有のアクセス権もAzure AD アカウントで行いたいところです。

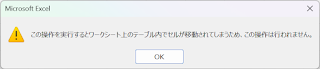

ところが、フォルダーの「セキュリティ」タブでNTFSのアクセス許可にAzureADアカウントを設定しようとするとはじかれてしまいます。

共有のアクセス許可

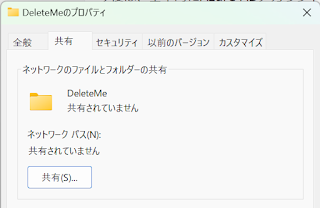

検索したところ、フォルダーの「共有」設定のところでAzureADアカウントを指定する方法は見つかりました。

次のページでは、ユーザーを AzureAD\user@example.com の形式で指定して、フォルダー共有を行っています。"user@example.com"には実際の365アカウントを指定します。

コマンドを使えばNTFSのアクセス許可も可能

さらに検索した結果、海外のサイトでコマンドを使ってNTFSのアクセス権を設定している例を見つけました。そのページによると、やはりGUIからの追加はできないようでした。

残念ながら、どこのページだったのか今すぐわかりません。いずれ、紹介したいと思います。

リモートデスクトップの許可をAzure ADアカウントに与える

新しいAzure AD参加PCを設定する際に、リモートデスクトップ接続を行う必要がありました。365アカウントの一般ユーザーで接続しようとするとはねられてしまいます。(管理者はリモートデスクトップ接続を有効にするだけで自動的に許可されます)

「設定」「システム」「リモートデスクトップ」の「リモート デスクトップ ユーザー」で、Authenticated Usersを追加すれば一般ユーザーもリモートデスクトップが可能になります。

簡単ですが、これだとPCにログインできる人は誰でもリモートデスクトップ接続できてしまいます。それでも通常は問題ないのですが、誤って他の人のPCにサインインしてしまう可能性もあるので、そのPCを占有する人だけに制限しておきたいと思いました。

リモートデスクトップユーザーの実体はRemote Desktop Usersグループのようです。そのため、次のコマンドで、Remote Desktop UsersにAzureADアカウントを追加することができ、「リモートデスクトップ」の設定で見ても反映されていました。

Add-LocalGroupMember -Group "Remote Desktop Users" -Member "AzureAD\user@example.com"

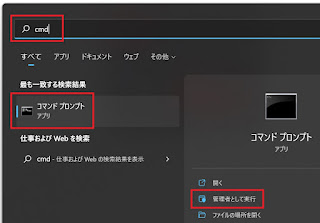

PowerShellを管理者として起動して、そこで実行する必要があります。

コマンドプロンプトで実行する場合は、次のコマンドが使えそうです。

net localgroup "Remote Desktop Users" /add "AzureAD\<userUPN>"

<userUPN> には、user@domain.com のようにメールアドレスを指定するようです。

ローカル認証ができていないとフォルダー共有に失敗する

2024-01-18 追記

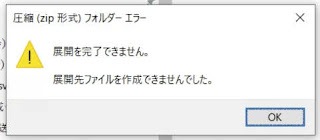

先日、ユーザーから突然共有PCの共有フォルダーにアクセスできなくなったと連絡がありました。

ローカルPCのエクスプローラーから、リモートPCに、\\pc-example のように接続しようとすると、資格情報を要求され、入力しても拒否されます。

資格情報を削除したり、色々試しましたがだめで、もしかしてと思って、ローカルアカウントの認証を調べたところ、認証されていませんでした。

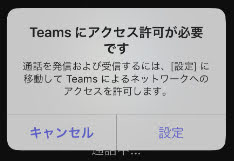

Windowsの「設定」「アカウント」「職場または学校へのアクセス」に進むと、上の方に、アカウント認証に関する警告が出ていたので、認証し直したところ、共有フォルダーにも接続できるようになりました。

ローカル認証されていなければ、シングルサインオンも効かないという当然の事でした。

そもそも、なんでローカル認証に失敗しているのかというのは今後の課題です。

コメント

コメントを投稿